Mask Attack : une faille d’iOS qui existe depuis juillet

Après WireLurker qui utilisait une faille d’iOS et un certificat d’entreprise, c’est au tour de Mask Attack d’utiliser une faille et également un certificat d’entreprise pour se propager.

La société de sécurité FireEye vient de publier une alerte contre Mask Attack, une attaque contre iOS particulièrement pernicieuse vu qu’elle vise les données personnelles sensibles telles que les mots de passes et informations bancaires.

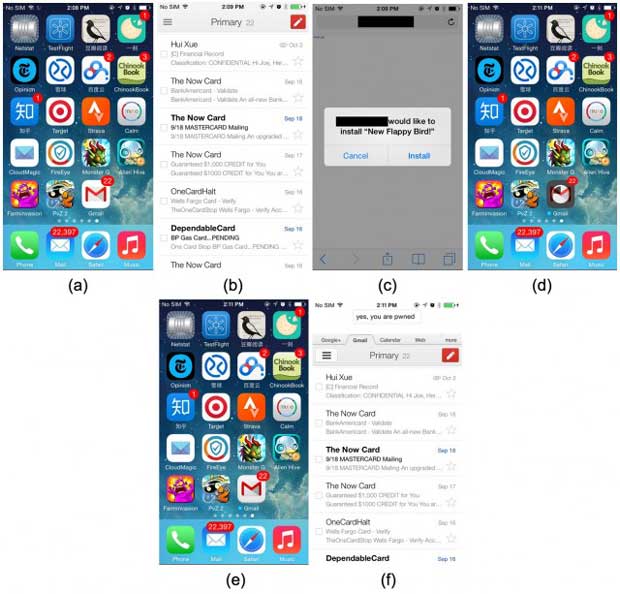

Cette attaque repose tout d’abord sur la crédulité de l’utilisateur en proposant d’installer une application. Mais attention, les pirates sont particulièrement pernicieux vu que cette application malveillante est en fait cachée derrière une mise à jour d’une application légitimement installée sur l’appareil. Plus grave encore, ce programme malveillant utilise un certificat d’entreprise pour s’installer, ce qui fait croire au système qu’elle est parfaitement légitime.

Une fois installé, Mask Attack remplace certaines applications, notamment de messagerie et bancaires, par des versions compromises qui vont permettre d’obtenir vos codes d’accès, mais également d’accéder à vos données personnelles, telles que vos e-mails. Plus graves encore, ces applications peuvent accéder aux données locales de l’appli d’origine qui n’ont pas disparu même si l’application a été remplacée.

Sans donner de précision, les chercheurs de FireEye précisent que Mask Attack ne cible que les applications tierces, pas celles installées d’origine dans iOS. Ils précisent par ailleurs qu’Apple a été averti au moins de juillet de l’existence de cette faille.

Cette faille de sécurité est grave, car elle permet aux pirates d’imiter l’interface de connexion d’une application légitime remplacée, de récupérer dans le cache des données locales qui ne devraient plus y être, installer des interfaces de programmation en toute légitimité et cela même si Apple ne les a pas approuvées. Pour finir, ils peuvent également contourner la Sand-box intégrée à iOS, voir même accéder au root par le biais de failles connues, telle celle utilisée par Pangu pour son jailbreak.

Alors que l’impact de WireLurker est considéré comme relativement limité, celui de Mask Attack est potentiellement nettement plus grand vu qu’il faut désormais se méfier de tous les programmes qui voudront s’installer notamment des mises à jour.

Pour se prévenir du risque, désinstaller toutes les applications qui signalent des alertes « non fiables » est un prérequis, comme le fait de ne faire confiance qu’aux applications légitimement téléchargées sur l’App Store.

Si cet article a captivé votre intérêt, vous trouverez certainement les prochains tout aussi passionnants. Assurez-vous de ne rien manquer en vous abonnant à linformatique.org sur Google News. Suivez-nous aussi sur Facebook et Twitter.