NSA : tout ne lui serait pas encore accessible

La toute puissante NSA est capable de casser les codes de bien des technologies, mais heureusement pas encore toutes.

Depuis qu’Edward Snowden a révélé aux yeux du monde les pratiques de la NSA, on sait désormais que la toute puissante agence de renseignement américaine met tout en œuvre pour accéder à la moindre information disponible sur le net. Le seul moyen de se protéger de cette curiosité malsaine consiste à crypter les données et les communications.

Mais là encore, le cryptage ne suffit pas forcément à se protéger des yeux inquisiteurs de l’agence vu que certains documents rendus publics grâce à Edward Snowden indiquent clairement que certaines technologies ont été compromises.

Comme le publie le magazine allemand Der Spiegel, des protocoles réseaux usuels de sécurité considérés comme sûr, tels SSL/TLS, IPSec, SSH ou PPTP sont en parfaitement perméable à la curiosité de la NSA vu que l’agence s’était fixée pour objectif de casser 20 000 connexions VPN chaque heure et 10 millions de connexions HTTPS par jour !

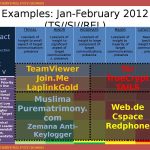

Selon un classement établi par la NSA en 2012, les technologies de cryptage sont classées selon des niveaux, de « trivial » à « catastrophique ». Intercepter les chats sur Facebook est par exemple dans la première catégorie alors que des technologies telles que le protocole de chat sécurisé OTR (Off-The-Record), le routage Tor, le chiffrement TrueCrypt, la messagerie instantanée Cspace ou le protocole de téléphonie sécurisée ZRTP (utilisé par RedPhone par exemple) ou encore PGP sont dans les catégories les plus élevées, car pratiquement impossible à déchiffrer pour la NSA.

Il s’agit donc d’une bonne nouvelle vu que cela signifie que tout ne serait pas encore accessible à la NSA.

Il est à souligner que l’idéal serait d’aller au-delà de ces technologies qui résistent à l’agence américaine en les combinant.

Malgré le fait que les yeux de la NSA soient pratiquement partout, cela ne doit donc pas nous empêcher de crypter nos données et communications, mais d’une manière correcte et avec des outils adéquats.

Si cet article a captivé votre intérêt, vous trouverez certainement les prochains tout aussi passionnants. Assurez-vous de ne rien manquer en vous abonnant à linformatique.org sur Google News. Suivez-nous aussi sur Facebook et Twitter.